從iThome看到的報導,在卡巴斯基披露華碩Live Update Utility升級伺服器於2018年6到11月間,

遭到以供應鏈為目標、名為”ShadowHammer行動”的APT集團攻擊此一事件後,

經過兩天的時間,讓用戶自行檢測、查詢是否受害的工具總算問世了:

其中卡巴斯基提供了比對惡意軟體內MAC位置紀錄的程式與確認網站,

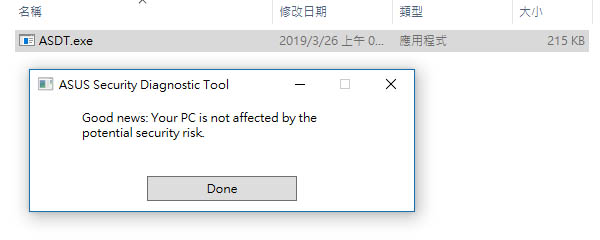

華碩雖然強調受害範圍有限,亦推出了ASDT(ASUS Security Diagnostic Tool)檢測程式,

若對是否受到影響有所疑慮,或許可以先用這些工具自行檢查一下電腦.

(以下內容皆引述自iThome,出處一&出處二)

…..至於華碩方面的反應如何?根據卡巴斯基研究人員的說法,

他們在1月27日確認此一攻擊活動,並在1月31日已經聯繫過華碩。

對此,我們也向臺灣華碩方面求證,並請他們說明處理狀況與進度,

以及用戶相關因應方式,根據他們早上的說明,目前已經在處理討論中,

只是在中午之前,我們還沒有得到相關回覆,官方網站上目前似乎也還沒有揭露相關訊息…..

…..由於華碩電腦用戶族群廣大,企業與個人消費者都有,

後續應變將成為關注焦點,畢竟用戶們也擔心是否受影響,以及自身該如何因應…..

…..關於用戶該如何檢查自己的電腦,是否為駭客攻擊的主要對象?

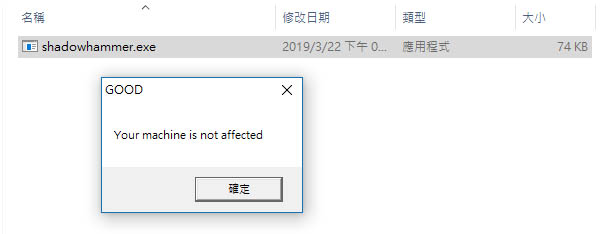

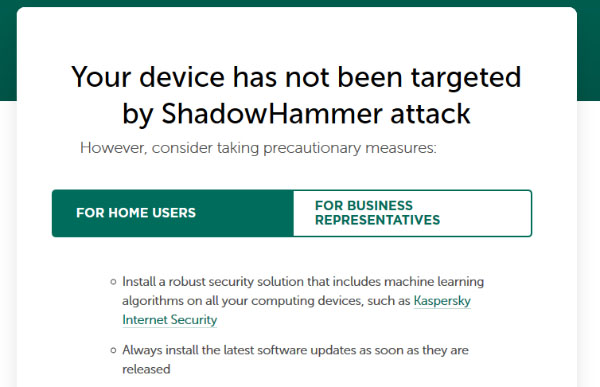

目前卡巴斯基已經給出一些方式。他們提供出一個針對ShadowHammer的識別工具,

可以幫助使用者確認你的電腦,是否是此攻擊的目標。

在運作方式上,這款工具將所有適配器的MAC地址,

與惡意軟件中硬編碼的預定義值列表進行比較,並在發現比對符合時發出警報。

此外,也還增設了可檢視此事件影響MAC位址的查詢專屬網站…..

…..

…..

…..而針對此次攻擊,他們也強調,已對Live Update軟體升級了全新的多重驗證機制,

對於軟體更新及傳遞路徑各種可能的漏洞,強化端對端的密鑰加密機制,

同時更新伺服器端與用戶端的軟體架構,確保這樣的入侵事件不會再發生…..

…..若消費者仍有疑慮,華碩也提供ASDT檢測程式,

供民眾自行下載該程式以檢測自己是否受此事件影響,或聯繫華碩客服單位尋求協助…..

…..另外,我們先前也詢問了華碩的處理進度與影響範圍方面的問題,華碩針對部分給出了回應。

關於這起事件的處理進度上,根據卡巴斯基指出,他們是在1月31日通知華碩,

並傳出雙方在2月14日也有會面,但卡巴斯基認為華碩沒有給予太多的回應。

今日華碩的回應是,他們在事件發生當下,就已即時更新及置換有風險的相關程式,

啟動內部調查,投入大量資源釐清相關疑慮及可能受影響的用戶範圍…..

…..

卡巴斯基針對ShadowHammer的識別工具: https://kas.pr/shadowhammer

卡巴斯基的MAC比對網站: Shadow Hammer APT MAC Check

華碩的ASDT檢測程式: ASDT_v1.0.1.0.zip

根據卡巴斯基研究人員蒐集到的資訊,有超過5.7萬名卡巴斯基用戶下載了有後門的ASUS Live Update,

前三大受害地區分別為俄羅斯、法國和德國,實際受害人數可能近百萬,

華碩則認為APT集團攻擊的目標是特定機構用戶進而非一般消費者,所以並非大規模事件;

但無論規模大小,目前卡巴斯基的比對網站僅收錄了成為精準攻擊目標的600多筆MAC,

華碩和卡巴斯基的檢測程式不曉得有多少紀錄,但想來也不會是完整清單,

不曉得過幾日會否有能比對完整清單的軟體釋出…..畢竟就算不是攻擊目標,

檢測結果也安全,想到電腦中仍可能有個後門,心裡總是不太踏實啊 “orz