開放原始碼的壓縮軟體7-Zip過往雖然曾被發現過不少次漏洞,

由於歷來的修補都還算快速,個人便一直都沒有很在意、仍是照常使用;

不過根據iThome的報導,日前7-Zip被發現了一個編號CVE-2022-29072的零時差漏洞,

該漏洞手法不太複雜、很輕易的就能讓攻擊者取得管理員權限不說,

更糟糕的是,該問題還尚未修補─無論是目前最新的21.07版亦或過往版本的7-Zip,全部都會受到影響!

華碩與卡巴斯基的ASUS Live Update遭駭事件檢測工具

從iThome看到的報導,在卡巴斯基披露華碩Live Update Utility升級伺服器於2018年6到11月間,

遭到以供應鏈為目標、名為”ShadowHammer行動”的APT集團攻擊此一事件後,

經過兩天的時間,讓用戶自行檢測、查詢是否受害的工具總算問世了:

其中卡巴斯基提供了比對惡意軟體內MAC位置紀錄的程式與確認網站,

華碩雖然強調受害範圍有限,亦推出了ASDT(ASUS Security Diagnostic Tool)檢測程式,

若對是否受到影響有所疑慮,或許可以先用這些工具自行檢查一下電腦.

用「Google知識圖譜」撥亂反正、傳遞正確消息(?)

“Google知識圖譜(Google Knowledge Graph)”為Google於2012年所推出的新功能,

藉由顯示知識圖譜,使用者能在搜尋後迅速獲得經過簡單彙整的結構化訊息,

以及相關的額外資訊或連結列表;然而如此方便的服務,卻有著被用來助長散布假消息的可能性─

根據iThome的報導,英國資安人員Wietze Beukema發現了Google知識圖譜的表現方式有bug,

只要複製代號,就可以於任何Google搜索的分享連結中嵌入或置換特定知識圖譜,

若再加入特定參數值,甚至還能以知識圖譜完整取代搜尋結果、讓人信以為真!

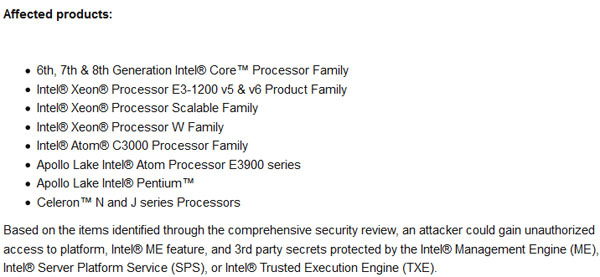

Intel的ME漏洞偵測工具「SA-00086 Detection Tool」已開放下載

在日前傳出Intel Management Engine(ME)、Intel Server Platform Services(SPS),

以及Intel Trusted Execution Engine(TXE)等韌體漏洞的消息後,

網路上是一片人心惶惶,雖然Intel已經推出相對應的更新,

並於官方安全諮詢頁面(security advisory)提供了受漏洞影響的CPU列表:

雖然該文已整理得很清楚,但這對不瞭解硬體規格或CPU世代的使用者而言可說毫無意義,

仍是完全無法從中確認自身狀況─所幸Intel官方或許也考慮到了這點,

根據從iThome看到的報導,Intel官方已在日前推出了偵測工具”INTEL-SA-00086 Detection Tool”,

即便對CPU的規格完全不了解,只要點兩下,就能迅速得知自己會否遭受韌體漏洞影響!

[筆記]關閉Windows 10中洩漏隱私的設定

自一年多前從Windows 7升級到Windows 10以來,整體使用體驗還算不錯,

是以身邊有人猶豫是否安裝Windows 10時,Norman幾乎都會給予肯定的回應,

但順利使用並不代表OS的一切,對於曾傳出不少隱私爭議的Windows 10,

個人有些朋友─像是無心,確實就因為擔憂其隱私透明度而遲遲不願升級;

所幸Microsoft已經承諾會在這個月所提供的更新中提供用戶更大的隱私管理權,

只要用戶再稍加設定,應該就能降低不少隱私侵害的疑慮─

從Gea-Suan Lin’s BLOG看到的消息,以維護使用者隱私為號召的搜尋業者DuckDuckGo,

日前便在官方部落格刊登了一篇名為”How To Protect Privacy On Windows 10“的文章,

講述了15個能加以調整以避免隱私外洩的設定,雖然無法保證照著做就就沒事,

但對有所疑慮的使用者來說,有改總比沒改好,到底仍是多了層保障 ww

Unfurl the banners!Look at the screen!

小說”1984″當中的”電幕”拿到現代,其實也就是和監視攝影機差不多的東西而已,

然而科技雖然有了,要當個窺盡眾人隱私的老大哥卻也沒那麼簡單,

畢竟要在每人家中都裝幾台攝影機給自己看實在不容易;

但多虧那些勤勞裝機卻又懶惰不改密碼的人們,現在只要連上網—

就能體會當個老大哥的感覺了!Big Brother is watching you!

幾款OpenSSL Heartbleed漏洞檢測工具 (4/18增補)

前幾日爆發的OpenSSL漏洞Heartbleed,在網路上是傳的風聲鶴唳、人心惶惶,

這場被Bruce Schneier以”On the scale of 1 to 10, this is an 11“所形容的災難,

影響遍及各類使用OpenSSL1.0.1到1.0.1f的產品,包括軟體、線上服務與硬體設施,

雪上加霜的是,現下更已經出現自動化攻擊工具;雖然對Norman這種一般使用者來說,

知不知道Heartbleed好像也沒什麼影響,畢竟根本無能為力,但減少些不確定性總是好的─

從iThome看到的報導,現在網路上已經有一些簡單檢測Heartbleed的工具,

只要輸入網址便能快速幫你掃瞄目標,就算看了未必曉得怎麼改善,

但若發現常用的服務供應商還未修復,那麼寫封信提醒一下,也算是對自己的保護 ww

關於檢測電腦是否遭Rove Digital竄改DNS的方法

從IThome看到的報導,FBI在去年11月破獲之網路犯罪集團Rove Digital公司,

其不但使用遭惡意程式感染電腦從事垃圾郵件寄送、DDoS等活動,

甚至還利用竄改DNS伺服器的方式賺取廣告了超過1400萬美元的利潤;

目前估計全球尚有數百萬台、台灣亦有3000多台的電腦受到感染,

並連向由FBI建立來代替遭竄改伺服器的DNS─而FBI建立的DNS伺服器將在7月9日關閉,

屆時若未更動DNS設定,恐怕便將無法正常連線!

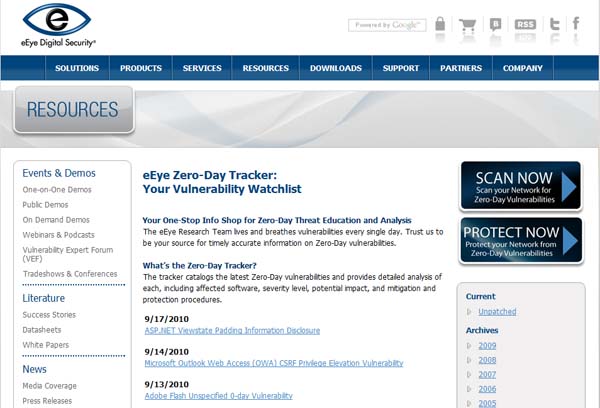

快速查詢零時差弱點的工具

雖然微軟、Adobe和APPLE等廠商向來會提供旗下軟體的更新通知,

其修補漏洞的速度也已較從前快上了許多,但面對許多已經爆發的零時差漏洞疫情,

它們的反應卻仍然不夠迅速,常讓許多不知情的用戶曝露於危險之中;

根據ZDNet的報導,日前資安公司EEye Digital Security便成立了一個零時差弱點資料庫,

依日期排序的內容包括目前已知的未修補漏洞資訊、影響軟體和防護方式等,

若是擔心有錯過的漏洞報導,那麼定期檢查他們所提供的這份清單,

或許也是一個保護自己電腦的好法子 ww