開放原始碼的壓縮軟體7-Zip過往雖然曾被發現過不少次漏洞,

由於歷來的修補都還算快速,個人便一直都沒有很在意、仍是照常使用;

不過根據iThome的報導,日前7-Zip被發現了一個編號CVE-2022-29072的零時差漏洞,

該漏洞手法不太複雜、很輕易的就能讓攻擊者取得管理員權限不說,

更糟糕的是,該問題還尚未修補─無論是目前最新的21.07版亦或過往版本的7-Zip,全部都會受到影響!

(以下內容引述自iThome,手法演示影片轉載自Tom’s Hardware)

…..研究人員發現知名壓縮工具7-Zip Windows版App有項漏洞,

可讓攻擊者取得管理員權限並在電腦執行指令…..

…..編號CVE-2022-29072的漏洞是由代號Kagancapar的土耳其研究人員發現,

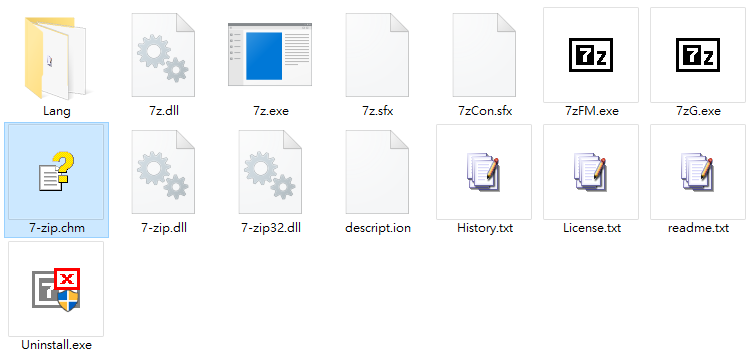

這項漏洞出在7-Zip軟體中的7z.dll檔組態錯誤,

讓攻擊者可將一個副檔名為.7z的檔案拖放到Windows Helper工具的Help>Content視窗窗格中,

導致7zFM.exe的記憶體堆積溢位,其結果是讓具一般權限的使用者升級到管理員權限,

並執行指令。不過也有其他研究人員指出,並未發現該漏洞有權限升級的情形…..

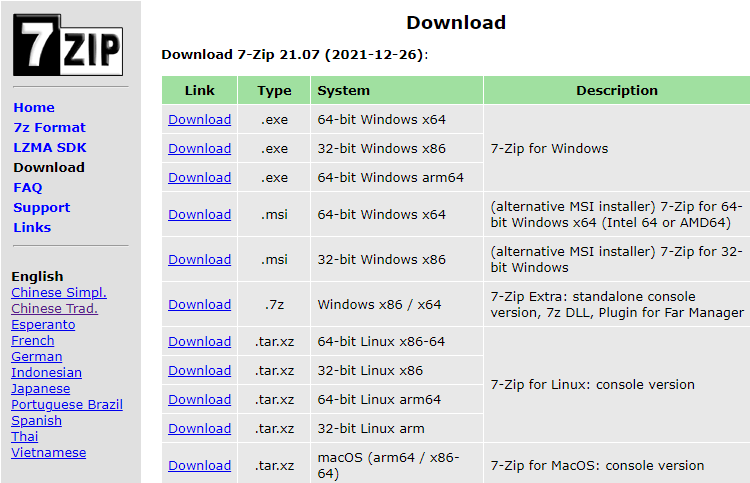

…..本漏洞影響21.07版本(目前的最新版)以及之前版本的7-Zip Windows App。

目前7-Zip開發組織尚未有更新版釋出…..

…..

手法展示影片:

CVE-2022-29072漏洞相關文件:https://github.com/kagancapar/CVE-2022-29072#readme

發這篇文的時候,7-Zip官方網站仍未推出更新,最新版本還在21.07:

不過由於這個攻擊手法似乎不是所有第三方測試者都能夠重現,

所以CVE-2022-29072漏洞目前在CVE中被標示為”有爭議(DISPUTED)”,

因此7-Zip官方近期內可能也不會有什麼進一步的動作;

若仍是非常擔心的話,Tom’s Hardware提出了兩個現在能做的保護措施:

“First method: If 7-zip does not update, deleting the 7-zip.chm file will be sufficient to close the vulnerability.

Second method: The 7-zip program should only have read and run permissions. (For all users)“

也就是將7-Zip這程式設定為無論哪個用戶都只有讀取和執行權限,

或是刪除該程式底下的7-Zip.chm此一檔案:

雖然目前還沒有完全確定該手法的觸發條件為何,

反正這兩個保護措施都不複雜,擔心的話不妨隨手設定一下、以策安全 ww